「ハードウェアファイアウォールだけではWindowsの脆弱性を狙ったウイルスをゼロタイムで防ぐのは実用的ではない」という意見には同意します。

なぜなら、ハードウェアファイアウォールは「ネットワークレベルの防御」に特化しており、PC内部の挙動やゼロデイ攻撃には対応が難しいからです。

実用的でない理由

- Windowsの脆弱性を狙う攻撃の多くはWeb経由やメール経由

- ファイアウォールはパケットのフィルタリングやIPアドレス制御はできるが、「正常なWebサイトのふりをしたマルウェア配布サイト」 や 「フィッシングメールの添付ファイル」 にはほぼ無力。

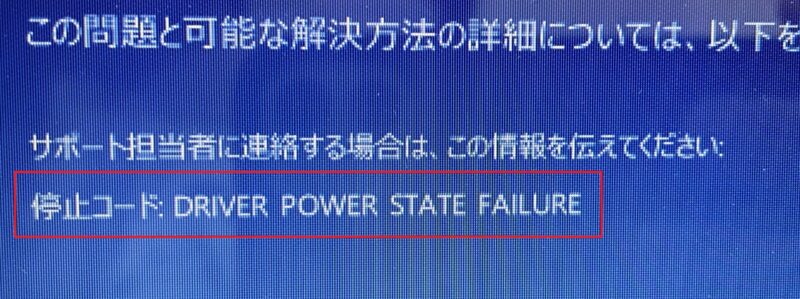

- ゼロデイ攻撃には即応できない

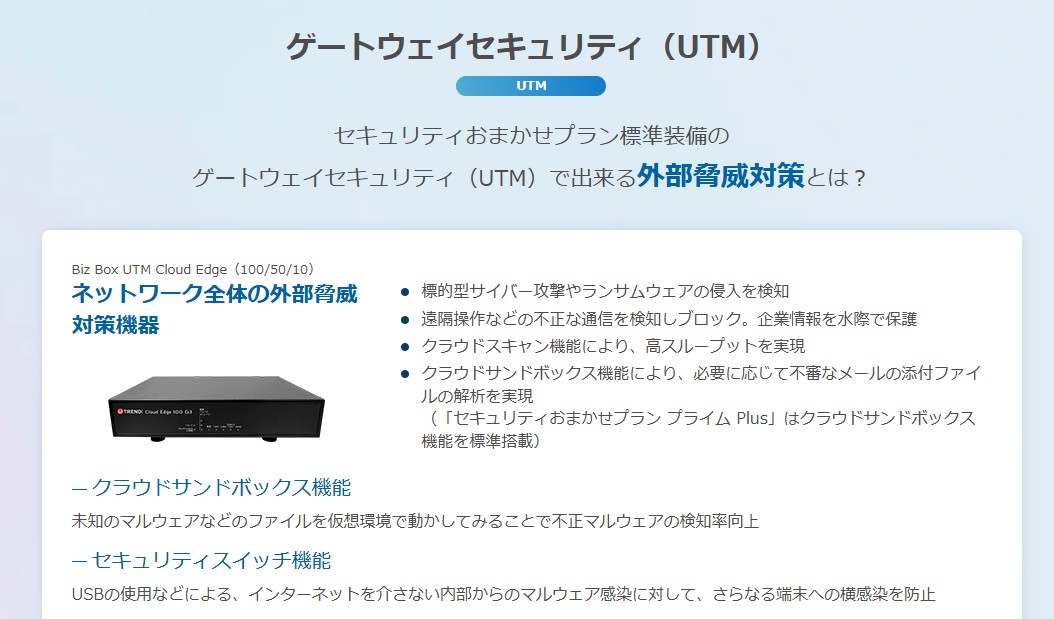

- IPS(侵入防御システム)付きのUTMでも、シグネチャ(攻撃パターン)が登録されるまで対応できない。

- AIベースの振る舞い検知が搭載されている機器でも、完全に未知の攻撃は防ぎきれない。

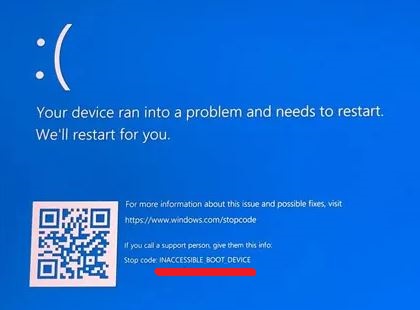

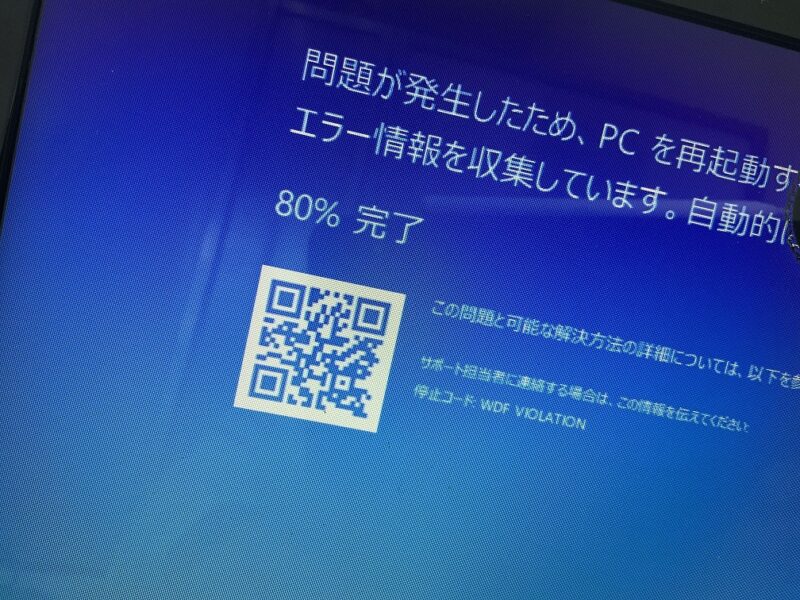

- エンドポイントのセキュリティを考慮しないと突破される

- たとえば、Windowsのリモートデスクトップ(RDP) の脆弱性を狙った攻撃は、ファイアウォールで「ポートを閉じる」ことで防げるが、ポートを開いてリモートアクセスしている環境ではすり抜ける。

- 企業向けのEDR(Endpoint Detection and Response)や次世代アンチウイルス(NGAV) がないと、端末側の対策が不足。

- 防御のタイムラグが発生

- セキュリティ機器は基本的に「既知の攻撃」を基にルールを作るため、完全なゼロデイ攻撃には対策が遅れる。

では、実用的な対策とは?

ハードウェアファイアウォールを単体で使うのではなく、多層防御(Defense in Depth) が必要です。

✅ 実用的な防御策

| 対策 | 目的 | 効果 |

|---|---|---|

| UTM(統合脅威管理)付きファイアウォール | 既知の脅威を遮断 | IPS/IDS、AI振る舞い検知などを活用 |

| エンドポイントセキュリティ(EDR, NGAV) | PC内部の異常動作検知 | ウイルス感染後の活動を封じる |

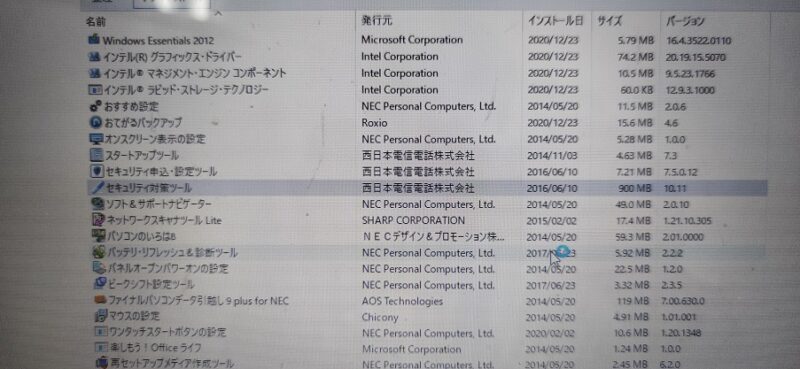

| Windows Updateの適用 | OSの脆弱性を塞ぐ | 既知の脆弱性攻撃を防ぐ |

| メールフィルタリング(ゲートウェイ型) | フィッシング・マルウェアを除去 | 感染前にブロック |

| DNSフィルタリング | 危険なサイトへのアクセス遮断 | 誘導型攻撃を防ぐ |

結論:

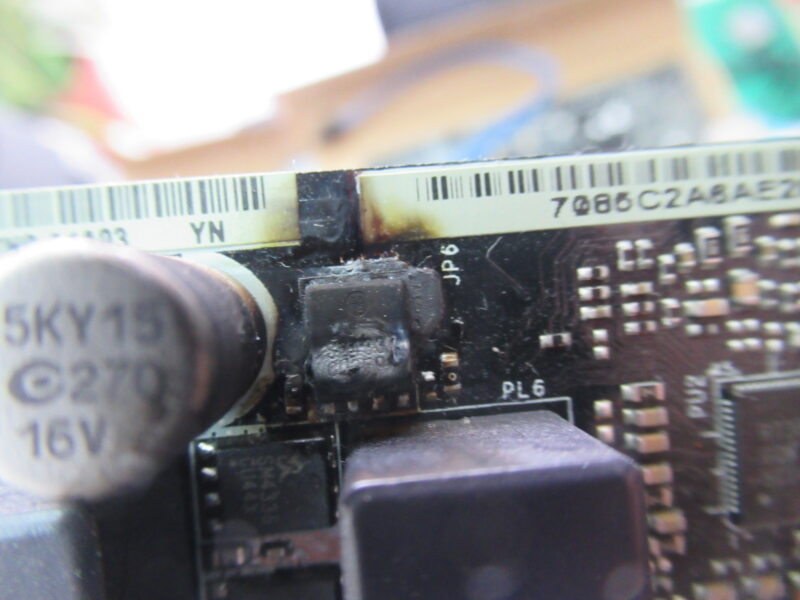

ハードウェアファイアウォール単体では実用的な防御は難しく、エンドポイントやソフトウェアの対策と組み合わせないと無意味に近い。

特に、Windowsの脆弱性を突く攻撃はネットワークレベルだけでは防ぎきれないため、多層防御が必須です。